El esquema de Shamir mostrado en la sección 2.1 puede verse como un caso particular de los denominados esquemas lineales. En estos esquemas, a cada participante Pi se le asocia un subespacio vectorial Fi de dimensión di dentro de un espacio vectorial E de dimensión d. Fijando bases públicas Bi de cada subespacio Fi, y un vector adicional v0 para el secreto, la generación aleatoria de los fragmentos y del propio secreto se realiza del siguiente modo: Se toma un vector aleatorio r uniformemente distribuido en el espacio vectorial. El secreto generado es el producto escalar s = r ⋅ v0, mientras que a cada participante Pi le son entregados los productos escalares de s con los vectores de la base Bi de su subespacio. Es decir, Pi recibe el fragmento si = {r ⋅ vj∣vj ∈ Bi}

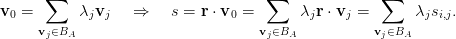

Un conjunto A será autorizado si el vector v0 puede expresarse como combinación lineal de los vectores de las bases de sus participantes. El algoritmo de reconstrucción consiste en recuperar el secreto mediante la misma combinación lineal calculada ahora con los fragmentos. Concretamente, si BA = ⋃ Pi∈ABi, entonces

En el esquema de Shamir, el espacio vectorial utilizado es ℤpt, que tiene dimensión igual al umbral t, y cada participante Pi está asociado a un único vector vi = (1,xi,xi2,…,x it−1). El vector del secreto es v 0 = (1, 0,…, 0), y el vector aleatorio elegido es el vector de los coeficientes del polinomio r, r = (a0,a1,…,at−1), donde r(x) = a0 + a1x + …at−1xt−1. La interpolación de Lagrange utilizada en el esquema de Shamir es equivalente al cálculo de los coeficientes λj del esquema lineal.

De modo similar a lo que ocurre con los esquemas de umbral con pesos, la eficiencia de los esquemas lineales decrece cuando las dimensiones di de los subespacios de los participantes aumenta. Sin embargo, existe una variedad considerable de estructuras de acceso diferentes de la de umbral que son realizables incluso si todos los di valen 1 (estructuras ideales), igualando la eficiencia del esquema de Shamir en lo que respecta al tamaño de la información secreta custodiada por los participantes.

Aunque los esquemas lineales permiten realizar cualquier estructura de acceso, la determinación de la asignación de subespacios a los participantes que asegure una realización eficiente de una estructura arbitraria es un problema combinatorio de difícil solución. Por ello, las construcciones usuales se restringen a familias concretas bien estudiadas, pero que aportan flexibilidad suficiente para la mayor parte de las aplicaciones.

Otra propiedad interesante de los esquemas lineales es que, al igual que el esquema de Shamir, éstos son aditivamente homomórficos. En efecto, si dos secretos han sido compartidos utilizando la misma asignación pública de vectores a los participantes, entonces sumar los vectores aleatorios es equivalente a sumar los secretos y los fragmentos de cada participante. Esto hace que gran número de protocolos criptográficos diseñados para funcionar con el esquema de umbral de Shamir puedan ser generalizados a cualquier esquema lineal, o como mínimo a cualquier esquema lineal ideal (es decir, donde di = 1).